Kalau Anda seorang administrator sistem, mungkin Anda menganggap keamanan sebagai tugas menginstal alat keamanan, melakukan konfigurasi untuk perlindungan ancaman terbaru, menambal server dan endpoint, serta memulihkan sistem ketika terkena virus. Ini bukan pekerjaan sederhana, tetapi setidaknya parameternya tidak bertele-tele.

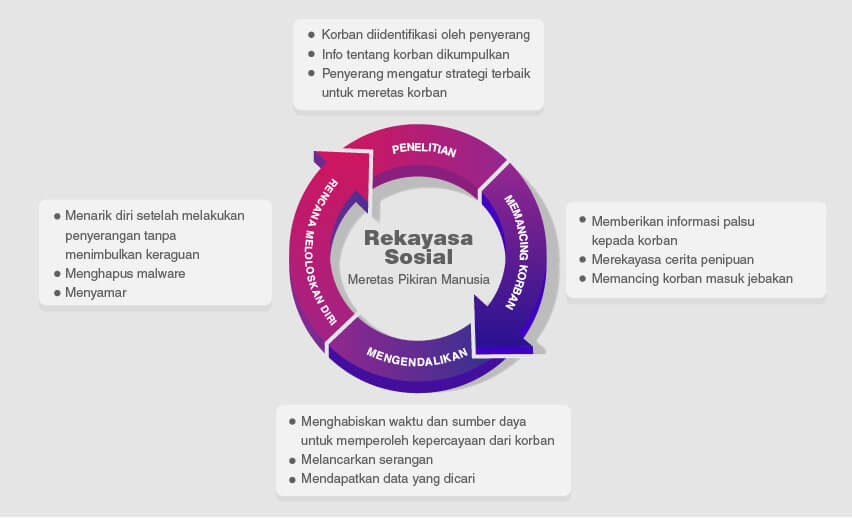

Tetapi, kalau Anda lakukan semua itu, Anda baru melakukan setengah dari pekerjaan. Beberapa serangan dunia maya paling efektif yang pernah Anda temui tidak ditargetkan pada perangkat keras atau perangkat lunak – tapi ditargetkan pada orang-orang. Serangan rekayasa sosial sering kali melibatkan tidak lebih dari nomor ponsel atau akun email.

Cara kerja serangan rekayasa sosial begini: Pertama, seorang penyerang akan menelepon atau mengirim email ke divisi layanan dan menyamar sebagai targetnya. Dia akan berpura-pura lupa kata sandi miliknya, lalu biasanya akan mengarang cerita yang dapat dipercaya terkait hal ini. Si penyerang akan menggunakan cara ini untuk meyakinkan divisi layanan pelanggan untuk mengubah alamat email terdaftar milik target menjadi alamat miliknya, kemudian menerima token pengaturan ulang kata sandi yang dikirimkan ke alamat itu. Dengan cara itu, dia akan menguasai akun target.

Apa paparan Anda terhadap serangan rekayasa sosial?

Serangan rekayasa sosial bekerja dengan andal dan tidak memerlukan keterampilan pemrograman khusus. Dengan teknologi yang dikenal sebagai VoIP spoofing, penyerang melakukan panggilan telepon dengan cara seolah-olah panggilan itu berasal dari ponsel target – teknologi ini banyak tersedia dan tidak memerlukan keahlian khusus. Karena itu tidak mengherankan bahwa prevalensi serangan ini tinggi dan terus meningkat. Di tahun 2017, 76% profesional keamanan informasi mendeteksi serangan rekayasa sosial melalui telepon atau email, dengan email sebagai vektor utama. Di tahun 2018, angka itu melonjak menjadi 83%.

Meningkatnya serangan rekayasa sosial dan phishing email telah memicu peningkatan insiden profil tinggi, dengan korban-korbannya antara lain:

- Blackrock

Manajer aset terbesar dunia menjadi korban dalam serangan oleh aktivis lingkungan yang menipu The Financial Times dan CNBC. Aktivis mengirimkan siaran pers palsu yang sangat meyakinkan yang mengatakan bahwa perusahaan itu berputar ke portofolio pencinta lingkungan, sehingga menyebabkan kehebohan singkat. - Cryptocurrency

Para pengguna dompet digital untuk cryptocurrency yang dikenal sebagai Ethereum menerima serangan phishing yang disamarkan sebagai pesan kesalahan palsu. Bentuknya berupa email yang mendorong pengguna untuk menginstal tambalan. Nyatanya, justru tautan terlampir akan benar-benar mengarahkan mereka ke versi perangkat lunak dompet yang disusupi, yang memungkinkan penyerang memanen pendapatan digital mereka. - Agen Intelijen

Di tahun 2015, seorang peretas remaja mampu menghubungi Verizon, mencari informasi pribadi milik John Brennan – direktur CIA saat itu – dan mencuri akses ke alamat email AOL-nya. Alamat email ini kebetulan berisi informasi sensitif, termasuk rincian dari proposal direktur terkait izin keamanan. Peretas itu bahkan sempat berbicara singkat dengan direktur Brennan di telepon. Butuh waktu lebih dari dua tahun sampai si penyerang ditemukan dan ditangkap.

Insiden ini menunjukkan betapa mudahnya menciptakan kekacauan dengan alat paling sederhana sekali pun. Peretas dapat mencuri uang, membodohi media, dan membongkar rahasia dari orang-orang terkuat di dunia dengan hanya bermodalkan telepon dan alamat email.

Membela diri dari serangan rekayasa sosial

Ada dua cara untuk mempertahankan diri dari serangan rekayasa sosial.

Pertama-tama, ada teknologi. Solusi yang dikenal dengan nama DMARC (Otentikasi Pesan Berbasis Domain, Pelaporan & Kesesuaian) dirancang untuk mendeteksi dan mengkarantina email palsu, yang berarti bahwa alamat yang jelas bagi penerima bukanlah alamat yang benar-benar mengirim email. Walaupun teknologi ini melindungi konsumen dari merek dengan memastikan bahwa emailnya tidak dapat digunakan untuk membahayakan, tingkat adopsinya sangat rendah – di bawah 50% di semua industri.

Di samping teknologi, juga terdapat kebijakan – dalam hal ini, pelatihan kesadaran keamanan. Di sini, administrator keamanan melatih pekerjanya dengan menguji mereka dengan contoh-contoh email palsu. Tujuannya adalah agar karyawan sanggup membedakan antara email palsu atau artikel asli. Pelatihan kesadaran keamanan ini lebih dari cukup efektif – tarif buka email phishing berkurang 75% setelah pelatihan kesadaran keamanan – tetapi penyerang masih hanya perlu menipu satu orang untuk menyebabkan pelanggaran.

Pada akhirnya, pengurangan dampak buruk dan respon insiden yang cepat akan paling efektif untuk mengatasi serangan phishing dan rekayasa sosial. Kendati penyerang yang gigih sangat berpeluang untuk membodohi karyawan dengan email palsu atau panggilan telepon palsu, administrator yang baik tetap akan mampu mendeteksi pengambilalihan akun saat terjadi. Meskipun mungkin mudah bagi penyerang untuk mencuri akun pengguna, masih dimungkinkan untuk membatasi tingkat kerusakan yang dapat mereka akibatkan.